Internet das Coisas (IoT)

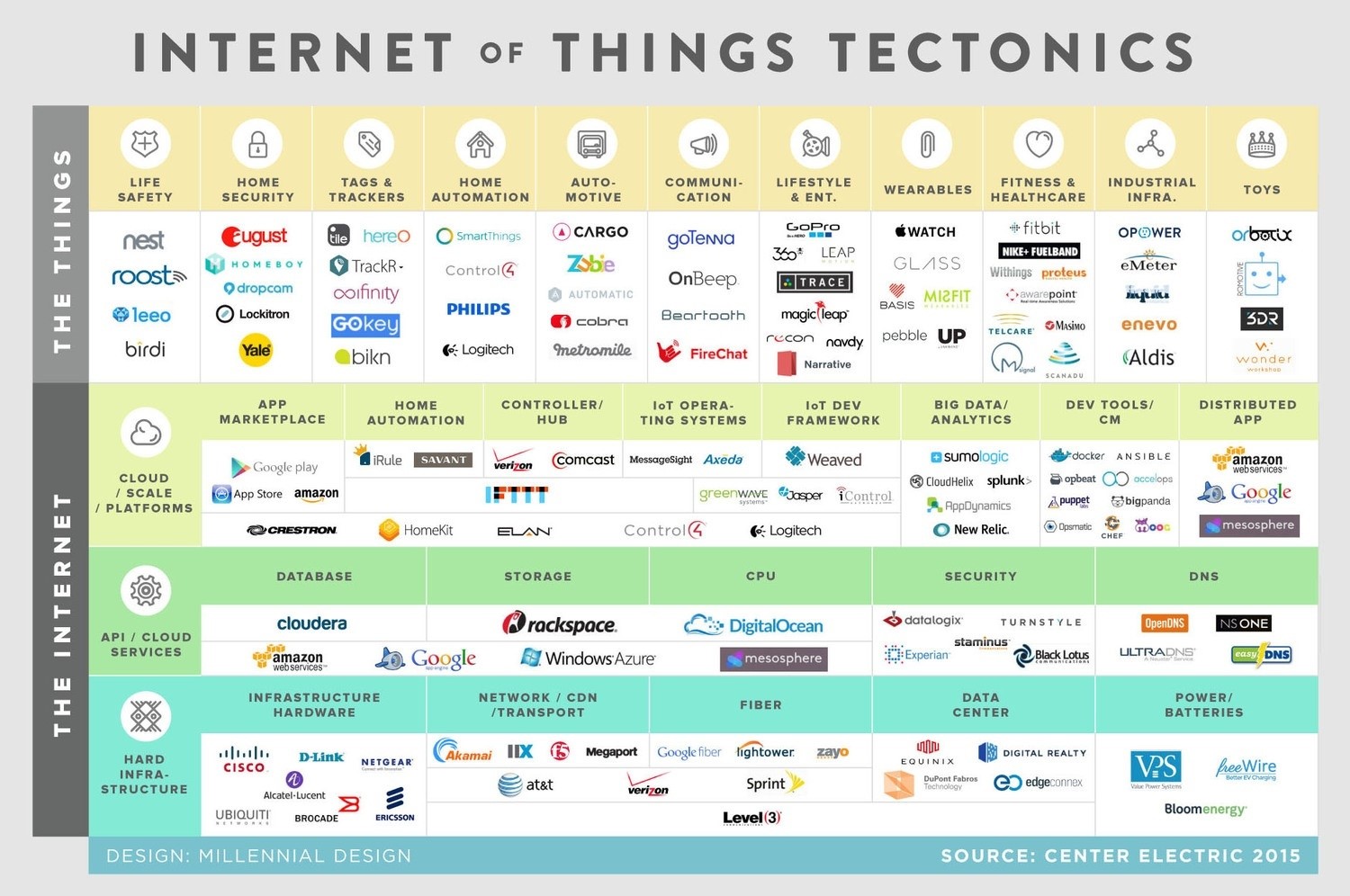

Hoje em dia, é comum ouvir alguém comentando sobre “Internet das Coisas” ou IoT (Internet of Things) e seu crescimento em nosso cotidiano. A adoção de dispositivos de IoT, desde sistemas inteligentes como SmartTvs, Geladeiras com acesso à internet, SmartWatches, carros autônomos, medidores de consumo de energia via rede, controladores automatizados de luz de acordo com a luminosidade do ambiente, robôs de limpeza inteligentes, sensores de monitoria climática, entre outras infinidades de dispositivos, vem trazendo diversas novas oportunidades e conceitos tecnológicos.

Junto com esse crescimento, o conceito de “Cidades Inteligentes”, por exemplo, torna-se o termo da moda, onde podemos dizer que essa expressão é utilizada para fazer referência a cidades que utilizam tecnologia como forma de gerar resultados, em áreas como gestão de tráfego, ativos públicos (hospitais e escolas), segurança e meio ambiente. Essa realidade não está distante das cidades brasileiras como São Paulo e Rio de Janeiro, deixando muitos usuários e empresas preocupados com as informações, muitas vezes pessoais, que podem ser descobertas por hackers.

Tendências

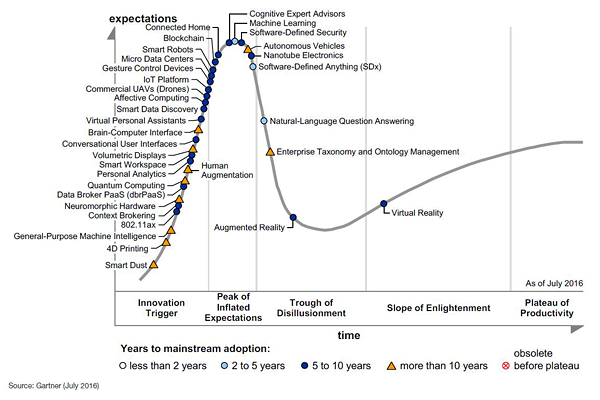

Segundo pesquisas do Gartner, as organizações devem entender e redefinir proativamente sua estratégia para criar modelos de negócios baseados em plataforma e explorar algoritmos internos e externos para gerar valor, e dentro desse ecossistema está IoT.

De acordo com estimativas do Gartner, haverá cerca de 26 bilhões de dispositivos conectados na IoT até 2020, gerando aproximadamente 44 trilhões de gigabits de dados. Todos esses dados, quando analisados, podem extrair informações importantes para diversos campos do conhecimento. Ainda, de acordo com o Gartner, até 2020, mais de 25% dos ataques identificados nas empresas terão envolvimento com dispositivos conectados de Internet das Coisas e até lá é previsto também que mais da metade de todas as implementações da IoT usará alguma forma de serviço de segurança oferecido no modelo Cloud.

Ameaças

Diante dessa quantidade de recursos e possibilidades, podemos avaliar que a popularização desses dispositivos e a fragilidade de sua segurança têm chamado a atenção de invasores, levando a crer que não estamos com um nível de maturidade suficiente para adotar e utilizar corretamente esses dispositivos. Botnets como Mirai e Hajime — tipos de malware que localizam automaticamente os dispositivos vulneráveis e os infectam formando botnets, pelos quais é possível tentar uma sobrecarga em um servidor ou computador para que os recursos dos sistemas fiquem indisponíveis — estão se popularizando. O Mirai, por exemplo, mobilizou 15 mil dispositivos IoT dos quais quase a metade era câmeras de vigilância conectadas à web.

A maioria dos ataques registrados visava gravadores de vídeo digitais ou câmeras IP (63%), e 20% dos alvos eram dispositivos de rede, como roteadores, modems DSL, etc. Cerca de 1% dos alvos consistia em dispositivos que as pessoas usam normalmente, como impressoras e equipamentos inteligentes domésticos.

Segundo pesquisadores, a segurança por trás de objetos conectados é frágil, ficando suscetível às ciberameaças. A grande maioria dos dispositivos inteligentes executa sistemas operacionais baseados em Linux, o que facilita os ataques, já que os criminosos podem criar códigos maliciosos genéricos, capazes de atingir um grande número de dispositivos simultaneamente.

O que torna o problema perigoso é o seu potencial de alcance. Em um universo de mais de 6 bilhões de dispositivos inteligentes em todo o mundo, a maioria deles não tem soluções de segurança instaladas.

Fabricantes

O potencial de alcance para dispositivos vulneráveis expostos na internet é extremamente crítico. Os fabricantes precisam inovar e responder com rapidez às ameaças identificadas para obter vantagem no mercado. No entanto, não é o que parece ocorrer. Os fabricantes não produzem atualizações de segurança, nem de firmware, significando que há milhões e milhões de dispositivos possivelmente vulneráveis ou, talvez, até dispositivos que já foram comprometidos.

Ao projetar novos dispositivos de IoT, os fabricantes precisam garantir que seu produto possa se comunicar com outros dispositivos inteligentes de forma segura, rápida e eficiente. No entanto, com o objetivo de reduzir os custos e a capacidade computacional dos dispositivos, a possibilidade de que desenvolvedores e projetistas não tenham revisado cuidadosamente os códigos das aplicações e configurações são grandes. Muitos desses dispositivos não possuem memória suficiente para acomodar funções de segurança, controles de sanitização de variáveis, limites e validações de campos, levando a nos questionar se o dispositivo está realmente seguro. Esse questionamento se agrava, levando em consideração que nem sempre existe a possibilidade física (ou lógica) de controlar todo o tráfego ao dispositivo, especialmente quando ele está geograficamente distribuído.

Proteção

Com diversas possibilidades de ataques que causam indisponibilidade de serviços e vulnerabilidade descobertas a cada dia podendo se concretizar, algumas medidas devem ser tomadas a fim de garantir que esses os dispositivos inteligentes não coloquem em risco a segurança do seu ambiente, seja residencial ou comercial, e não se tornem alvos de botnets de hackers.

Controle de senhas

Alterar a senha periodicamente dos dispositivos, adicionando alguma complexidade, dificulta ataques de força bruta que utilizam senhas conhecidas. Armazenar as senhas em um software gerenciador de senhas também ajuda a manter o ambiente controlado onde existem muitos dispositivos inteligentes.

Segmentação de redes

Para ambientes empresariais, a segmentação de rede é utilizada para ajudar a separar ambientes críticos - com informações sigilosas - de ambientes compartilhados com usuários comuns. Isso ajuda a mitigar rapidamente falhas e prevenir a propagação de infecções. Assim como já acontece nas empresas, para ambientes residenciais, o ideal é segmentar em duas redes, uma para visitantes e outra para uso pessoal (essa última com os seus dispositivos inteligentes).

Verificar as atualizações

Os grandes fabricantes de dispositivos inteligentes estão constantemente criando pacotes de segurança para correção de problemas de seus dispositivos. A atualização do firmware dos dispositivos deve estar em dia e sempre aplicada seguindo orientações do fabricante. Caso seja possível, definir a opção do dispositivo para atualizar automaticamente, dessa forma os pacotes de correções serão aplicados assim que disponíveis, lembrando que o dispositivo deve estar conectado com a internet.

Filtro e monitoria de acesso

Sempre se deve utilizar firewall com regras de acesso específicas para os seus dispositivos, evitando acessos indesejados e portas que muitas das vezes não estamos monitorando. Outros equipamentos, como IPS (Intrusion Prevention Systems), também ajudam a prevenir e minimizar potenciais danos causados por ataques hackers (principalmente DDoS).

Desenvolvimento seguro

Para desenvolvedores de aplicações IoT, existem padrões internacionais de segurança que são recomendados para garantir uma aplicação menos vulnerável, como por exemplo Common Criteria (CC). Mesmo para aplicações genéricas para smartphones, deve-se garantir que nenhuma variável estoure a memória, as entradas de dados estejam tratadas e sanitizadas adequadamente, e principalmente, informações sensíveis não estejam disponíveis de forma indevida.

Questionar a necessidade do dispositivo

Ainda assim, é sempre recomendado avaliar a necessidade de expor um dispositivo na rede, seja local ou pública (internet). Sempre antes de instalar câmeras IP, termostatos inteligentes, fechaduras eletrônicas e outros dispositivos inteligentes, questione: esse dispositivo é necessário? Quais os benefícios obtidos com esse dispositivo? Quais os riscos envolvidos ao utilizar esse dispositivo? Como mitigar esses riscos? Após obter essas respostas, você deve avaliar se realmente precisa instalar o dispositivo na sua rede.

Ínicio do Blog

Postagens anteriores:

- Rastro digital

- Um ataque global da falha “BlueKeep” pode estar a caminho

- Copa do Mundo de Futebol - 2019

- LGPD: Atenção às vulnerabilidades

- O trio na prática - Controle de Licenciamento de software e Produtividade por projeto

- trio - 5 principais benefícios

- Gestão Inteligente das Informações

- Em breve, trio!

- Brazil Cyber Defence Summit & Expo 2018

- Para a Segurança da Informação, hiperlinks podem ser um CAMPO MINADO!!

- Segurança day by day (continuação)

- Pense como um cibercriminoso

- Privacidade em xeque

- Internet privacy: to read and think about it!

- A necessidade do desenvolvimento de software seguro

- Novo Ransomware denominado Bad Rabbit

- Sob fogo cruzado - parte 3

- Sob fogo cruzado - parte 2

- Estendendo o OWASP ZAP – Parte 2

- Sob fogo cruzado - parte 1

- Participação da 3Elos na RoadSec 2017

- Internet das Coisas (IoT)

- Estendendo o OWASP ZAP – Parte 1

- Top 5 Dicas de Navegação Segura

- Parceria com a TrendMicro para Hybrid Cloud Security, Network Defense e User Protection

- Para não chorar – estes e outros Ransomwares

- TLS 1.3 - O fim de um ciclo

- Segurança day by day

- Cuidados com senhas

- Fraudes por e-mail – como identificar e se defender

- Segurança em Aplicações

- 3Elos Segurança em TI