Sob fogo cruzado - parte 1

Seria utopia saber que a noite e a madrugada passadas foram tranquilas e que o dia que se inicia é promissor?

Seria utopia acordar de manhã, ligar a TV e ver que a notícia mais relevante aponta para um céu de brigadeiro, que iremos seguir para o trabalho tranquilos e na certeza de que o dia será produtivo e nossas atividades contribuirão para a melhoria do próximo, ou caminharemos na praia ou nos parques com a família sem qualquer tipo de preocupação?

Infelizmente a realidade é outra e de todos os pontos do mundo chegam notícias de catástrofes, ataques terroristas, testes de mísseis intercontinentais, assassinatos, roubos de carga, arrastões, violências em todos os níveis, muitas nem imagináveis.

Não quero ser o Cavaleiro do Apocalipse, mas esse é o mundo real e histórias lamentáveis não param de ocupar as páginas principais de todas as mídias. E no mundo virtual, isso seria diferente? Temos plena convicção de que não.

O ambiente corporativo está cada vez mais dependente de tecnologias aplicadas aos negócios, virtualização, Internet, computação na nuvem, dispositivos de consumerização (BYOD), Internet das Coisas (IoT), que elevaram exponencialmente a superfície de ataque com novas vulnerablidades, e isto tem se estendido para fora dos perímetros das organizações, ou seja, acompanham os Colaboradores onde quer que eles estejam.

Assim como a Segurança Pública e a Segurança Patrimonial, a Segurança das Informações é uma atividade de grande complexidade e exige muita atenção e ações coordenadas. É um cenário que exige muita estratégia, instrumentação, monitoramento contínuo, plano de resposta a incidentes e fundamentalmente ações preditivas e preventivas para mitigação de vulnerabilidades que possam ser exploradas, produzindo impactos indesejados.

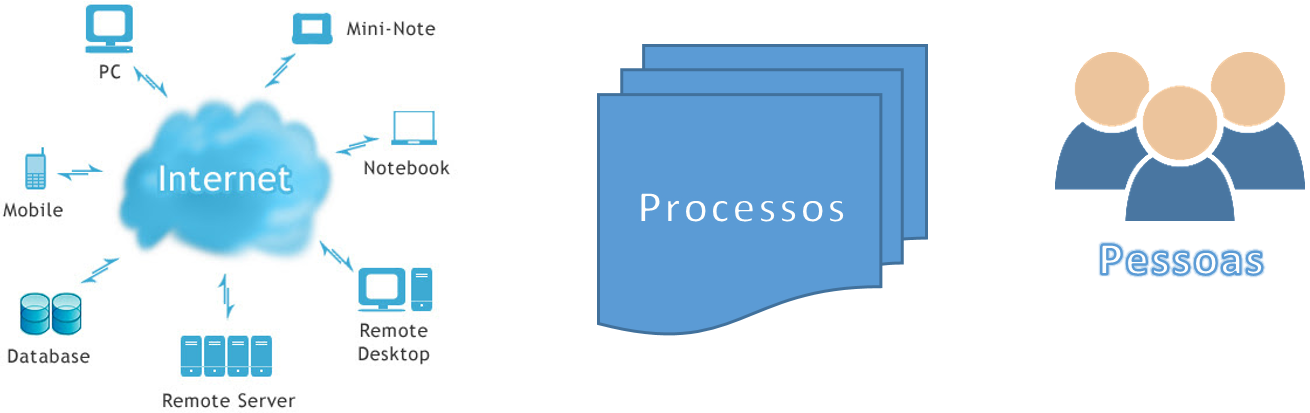

Este discurso é universal e as empresas especializadas convergem suas estratégias para um modelo clássico de ações voltadas para o trinômio Tecnologia X Processo X Pessoas.

Mas quais, quando e como devem ser construídas as estratégias de proteção quando os ambientes se transformam de forma constante e rápida? Como manter os processos alinhados às necessidades reais de proteção e as pessoas conscientizadas do seu papel neste conjunto sistêmico?

A resposta a esses e muitos outros questionamentos podem advir do Serviço Gerenciado de Segurança – MSS (Managed Security Service). Este serviço propõe o alinhamento das ações que dão sustentação à premissa de que só conseguimos gerenciar aquilo que monitoramos. Mas o que é exatamente monitorar? Numa definição literal, monitorar é acompanhar para consideração posterior, ou seja, trata-se do conjunto de medidas que adotamos para coleta de dados que irão transformar informação em conhecimento específico para tomadas de decisão.

Neste contexto, pode-se inferir que o monitoramento é uma ação reativa a um evento ocorrido. Mas quando falamos sobre o contexto dos serviços gerenciados, abrimos o escopo e o ângulo de visão, onde um conjunto de observações pode ser traduzido em tendências e probabilidades da ocorrência de um ou mais eventos. Neste caso, insere-se aqui o conceito de predição, ato ou efeito de predizer, identificar tendências e fazer previsões. E o da prevenção, ato ou efeito de precaver através de providências adotadas a partir das observações de comportamentos preditivos.

Confesso que isso tudo, por vezes, soa como um modelo teórico e acadêmico demais, afastando o discurso da prática. Mas vamos ver como tudo isso pode ser construído e operacionalizado.

O primeiro passo para a estruturação de um modelo eficiente é identificarmos o que é relevante para o negócio da organização. Neste contexto, devemos mapear cenários e os atores que constituem o modelo de negócio da empresa. Isto inclui processos de manufatura, meios de disponibilização de produtos e serviços, logística, marketing, aspectos legais do negócio em que a empresa se insere, entre outros. Alinhados a estes pontos estão os aspectos tecnológicos que sustentam as operações, os processos operacionais e o contingente de colaboradores que operam todo o sistema.

Feito este mapeamento, é possível determinar o que é relevante e crítico para o negócio definindo necessidades de proteção, priorizações e métricas que orientarão sobre desvios de comportamentos, resposta aos incidentes e necessidades de contingenciamentos.

Um segundo passo seria a instrumentação necessária para estruturação do ambiente que desejamos monitorar e isso inclui: ferramentas necessárias (software e hardware) para coleta de informações, incluindo logs de eventos dos ativos, indicadores de desempenho dos recursos tecnológicos (processamento, uso de memória, capacidade de armazenamento, tráfego dos links, entre outros). Associado a estes pontos são incluídos os aspectos relacionados à segurança das informações, através da coleta de eventos dos dispositivos de segurança de borda, scan de rede, identificação do nível de atualização dos ativos, proteção de end points (estações de trabalho), controle de acessos físicos e lógicos, políticas e normativos existentes, bem como o grau de conformidade destas.

Ainda neste passo serão definidos como e onde iremos operar o sistema de monitoramento. Iremos construir o ambiente dentro de casa? Manteremos um sistema na nuvem? Temos conhecimento suficiente (equipes permanentemente treinadas) para operar o sistema? Isto tudo faz parte do core business da empresa? Ou iremos terceirizar este serviço?

Não começamos a operar o serviço ainda e já temos um monte de questionamentos que, via de regra, grande parte das respostas é complexa. Como torná-las mais simples?

Se até aqui não ficou claro o quê e o como deveremos proceder, a minha sugestão é que busquemos apoio especializado. Neste caso, parece um retrocesso, mas na verdade torna-se estratégico em alguns momentos recuar para avançarmos com mais consistência e conhecimento de causa. Neste aspecto, convém buscar, através de um apoio especializado, uma avaliação preliminar do ponto onde se encontra a organização. Uma “fotografia” estática pode ajudar em muito os aspectos que deverão ser priorizados e tratados, bem como a forma ideal de implementação. De posse dessa “fotografia”, é hora de darmos continuidade às ações de implantação da monitoria.

Se você preferir, contate-nos para conversarmos sobre o tema. A 3Elos está apta e se coloca à disposição para auxiliá-los sempre que for preciso.

Ínicio do Blog

Postagens anteriores:

- Rastro digital

- Um ataque global da falha “BlueKeep” pode estar a caminho

- Copa do Mundo de Futebol - 2019

- LGPD: Atenção às vulnerabilidades

- O trio na prática - Controle de Licenciamento de software e Produtividade por projeto

- trio - 5 principais benefícios

- Gestão Inteligente das Informações

- Em breve, trio!

- Brazil Cyber Defence Summit & Expo 2018

- Para a Segurança da Informação, hiperlinks podem ser um CAMPO MINADO!!

- Segurança day by day (continuação)

- Pense como um cibercriminoso

- Privacidade em xeque

- Internet privacy: to read and think about it!

- A necessidade do desenvolvimento de software seguro

- Novo Ransomware denominado Bad Rabbit

- Sob fogo cruzado - parte 3

- Sob fogo cruzado - parte 2

- Estendendo o OWASP ZAP – Parte 2

- Sob fogo cruzado - parte 1

- Participação da 3Elos na RoadSec 2017

- Internet das Coisas (IoT)

- Estendendo o OWASP ZAP – Parte 1

- Top 5 Dicas de Navegação Segura

- Parceria com a TrendMicro para Hybrid Cloud Security, Network Defense e User Protection

- Para não chorar – estes e outros Ransomwares

- TLS 1.3 - O fim de um ciclo

- Segurança day by day

- Cuidados com senhas

- Fraudes por e-mail – como identificar e se defender

- Segurança em Aplicações

- 3Elos Segurança em TI